Tác động của mô hình bảo mật kế toán điều tra an ninh mạng không giới hạn đến hiệu quả bảo mật dữ liệu cá nhân

Nghiên cứu này tìm hiểu tác động của mô hình bảo mật kế toán điều tra an ninh mạng không giới hạn đến hiệu quả bảo mật dữ liệu cá nhân của khách hàng. Nghiên cứu sử dụng mô hình cấu trúc bình phương nhỏ nhất từng phần để phân tích dữ liệu khảo sát được thu thập theo phương pháp thuận tiện và phát triển mầm từ 483 đáp viên tại các đơn vị thuộc khu vực Nam Bộ. Kết quả phân tích dữ liệu cho thấy, tác động tích cực đáng kể của mô hình bảo mật kế toán điều tra an ninh mạng không giới hạn đến bảo mật dữ liệu cá nhân. Những phát hiện trong nghiên cứu này sẽ giúp cho các nhà lãnh đạo, người hoạch định chính sách, ở cấp địa phương và cấp quốc gia xây dựng các biện pháp chiến lược và kế hoạch hành động trong tương lai nhằm tăng cường bảo mật dữ liệu cá nhân.

Đặt vấn đề

Việc phát hiện và ngăn chặn gian lận đã trở thành một phần thiết yếu của chức năng kế toán (Kassem và Turksen, 2021). Với sự phổ biến ngày càng tăng của tội phạm mạng, nhu cầu về kế toán điều tra mạng (CFA) ngày càng trở nên quan trọng. CFA được đề xuất nhằm thực hiện điều tra và ngăn chặn tội phạm mạng liên quan đến gian lận tài chính, trộm cắp dữ liệu và lừa đảo (Akinbowale và cộng sự, 2020).

Ngoài việc là một kỹ thuật phổ biến trong nhiều cuộc điều tra tội phạm, việc vận dụng CFA còn giúp các tổ chức ứng phó với các các cuộc tấn công vào hệ thống công nghệ thông tin (CNTT). Tuy nhiên, vấn đề cốt lõi đối với bất kỳ cuộc điều tra nào chính là sự tin cậy (Hughes và Karabiyik, 2020), theo đó khi sử dụng CFA, các đơn vị phải chứng minh độ tin cậy của các phương pháp và công cụ được sử dụng.

Thực tế cho thấy, các thao tác và kỹ thuật được sử dụng trong quá trình triển khai CFA có thể bị giả mạo trước khi cuộc điều tra bắt đầu, nghĩa là bất kỳ phát hiện nào được đưa ra có thể không chính xác. Trong khi đó, mô hình bảo mật không giới hạn (Zero Trust) là mô hình hướng đến loại bỏ sự tin cậy ngầm giữa người dùng, ứng dụng và cơ sở hạ tầng trong hoặc ngoài mạng của tổ chức (Shore và cộng sự, 2021). Do đó, việc tích hợp mô hình không giới hạn vào CFA sẽ giúp cho tổ chức đạt được hiệu quả bảo mật dữ liệu cá nhân (EPIS).

Vấn đề bảo mật dữ liệu cá nhân đã nhận được sự quan tâm của nhiều học giả tại Việt Nam. Trong đó, nghiên cứu xây dựng khung pháp luật cho vấn đề bảo mật dữ liệu tại Việt Nam đã được nghiên cứu và trình bày trong các công trình khoa học của Vũ Công Giao và Phạm Thị Hậu (2017), Lưu Minh Sang và Nguyễn Thị Thùy Dung (2020), Bạch Thị Nhã Nam (2022), Nguyễn Quỳnh Trang (2022). Trong khi Hoàng Thanh Loan và Vũ Thị Phượng (2021) lại tập trung nghiên cứu tác động của cuộc Cách mạng công nghiệp 4.0 đến vấn đề đạo đức liên quan đến dữ liệu cá nhân, Nguyễn Linh Giang (2019) và Phạm Thị Minh Lan (2012) nghiên cứu các giải pháp để bảo vệ dữ liệu cá nhân. Tuy nhiên, các nghiên cứu này vẫn chưa đề xuất các mô hình công nghệ hữu hiệu và hiệu quả phù hợp với sự phát triển vượt bậc của CNTT để bảo vệ dữ liệu cá nhân trong thời đại kinh tế số. Các nghiên cứu về kế toán điều tra được công bố tại Việt Nam chủ yếu tập trung vào vấn đề lý luận về kế toán điều tra như nghiên cứu của Trần Ngọc Diệp (2020), nghiên cứu mối quan hệ giữa kế toán điều tra và gian lận kinh tế như nghiên cứu của Trần Quỳnh Hương (2021), yêu cầu thực tiễn và xu hướng mới của kế toán điều tra như nghiên cứu của Nguyễn Thị Sương (2020) và Nguyễn Thanh Thủy (2021), đề xuất giải pháp thúc đẩy phát triển kế toán điều tra tại Việt Nam như nghiên cứu của Nguyễn Thị Sương (2022).

Tuy nhiên, các nghiên cứu chỉ mới dừng lại ở việc tìm hiểu kế toán điều tra, chứ chưa đi sâu tìm hiểu sự kết hợp của kế toán điều tra với nhiều loại hình công nghệ khác. Do đó, tác động thực sự của việc tích hợp mô hình bảo mật không giới hạn vào điều tra kỹ thuật số tác động như thế nào đến việc tăng cường mức độ tin cậy của cuộc điều tra được thực hiện thông qua điều tra kỹ thuật số cũng như tác động của mô hình tích hợp này đến hiệu quả bảo mật dữ liệu cá nhân EPIS ra sao vẫn còn là những nội dung cần được nghiên cứu bổ sung và phát triển. Trên cơ sở đó, mục tiêu của nghiên cứu này là tìm hiểu tác động của mô hình bảo mật kế toán điều tra an ninh mạng không giới hạn (ZCFM) đến EPIS của khách hàng.

Cơ sở lý thuyết

Lý thuyết ngẫu nhiên

Lý thuyết ngẫu nhiên được các nhà nghiên cứu từ Đại học bang Ohio (Mỹ) phát hiện vào năm 1950 (Nohria và Khurana, 2010) và được áp dụng trong các nghiên cứu tập trung vào các vấn đề của tổ chức (Sauser và cộng sự., 2009). Theo quan điểm của lý thuyết này, các yếu tố bên trong và bên ngoài có tác động đáng kể đến việc đạt được thành công trong tất cả chiến lược kinh doanh của đơn vị (Grotsch và cộng sự, 2013). Bên cạnh đó, hiệu quả hoạt động của tổ chức còn phụ thuộc vào điều kiện thị trường, văn hóa, môi trường hoạt động và CNTT (Hanisch và Wald, 2012).

Trong những yếu tố này, công nghệ được xem là yếu tố có đóng góp đáng kể vào sự thành công của tổ chức (Nohria và Khurana, 2010). Đáng chú ý, công nghệ còn đóng vai trò hữu ích trong việc phát hiện và ngăn chặn những hành gian lận và xâm nhập trái phép vào tài nguyên thông tin của tổ chức (Shonhadji và Maulidi, 2022) thông qua việc giúp tổ chức xây dựng và triển khai các giải pháp quản lý rủi ro phù hợp (Sugianto và cộng sự, 2023). Qua đó, tạo điều kiện cho tổ chức phát triển khả năng phục hồi và đạt được sự phát triển bền vững (Ueda, 2012).

Kế toán điều tra mạng

Với sự phụ thuộc ngày càng tăng vào công nghệ và số hóa các quy trình kinh doanh, tội phạm mạng đã trở thành mối đe dọa đáng kể đối với các tổ chức. CFA đã nổi lên như một lĩnh vực chuyên môn chuyên sâu về kế toán điều tra để phát hiện, điều tra và ngăn chặn gian lận liên quan đến tội phạm mạng (Chaturvedi và cộng sự, 2020), chẳng hạn như trộm cắp dữ liệu và lừa đảo (Akinbowale và cộng sự, 2020).

Với việc áp dụng các nguyên tắc kế toán điều tra để điều tra và ngăn chặn tội phạm mạng, CFA đóng vai trò quan trọng trong việc phân tích tội phạm mạng và xác định thủ phạm. CFA liên quan đến việc sử dụng các kỹ thuật khác nhau như phân tích dữ liệu, điều kỹ thuật số và điều tra tài chính để xác định các nguồn tấn công mạng và thu hồi tài sản bị đánh cắp (Hossain, 2023).

Mô hình bảo mật không giới hạn

Bảo mật thông tin nhạy cảm đã nổi lên như một mối quan tâm cốt yếu đối với các doanh nghiệp thuộc mọi quy mô trong môi trường kỹ thuật số (Zaid và cộng sự, 2023). Mô hình bảo mật không giới hạn được xem là một cách tiếp cận chiến lược đối với lĩnh vực an ninh mạng nhằm bảo vệ tổ chức bằng cách loại bỏ sự tin cậy ngầm và liên tục xác thực mọi giai đoạn tương tác kỹ thuật số của tổ chức (Paul và Rao, 2023).

Cụ thể, mô hình bảo mật không giới hạn hoạt động theo giả định rằng tất cả các thiết bị, người dùng và ứng dụng đều có khả năng tấn công trái phép vào hệ thống CNTT của tổ chức và tổ chức không nên tin cậy theo cách mặc định (He và cộng sự, 2022).

Các thành phần của mô hình bảo mật không giới hạn bao gồm truy cập mạng bảo mật không giới hạn (Zero Trust Network Access), xác thực đa yếu tố (Multi-Factor Authentication), giám sát thời gian thực (Real-Time Monitoring), phân đoạn vi mô (Micro-segmentation), vùng tin cậy và kiểm soát truy cập mặc định (Trust Zones and Default Access Controls).

Giả thuyết và mô hình nghiên cứu

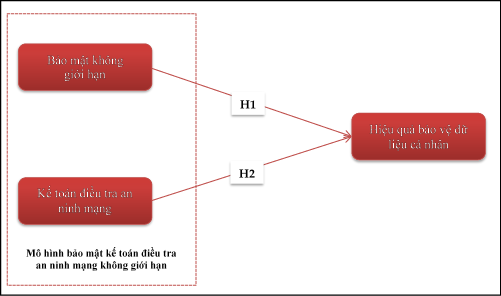

Dựa trên các nghiên cứu trước đây, nhóm tác giả đưa ra một số giả thuyết nghiên cứu như sau:

Giả thuyết H1: Mô hình bảo mật không giới hạn tác động trực tiếp và đáng kể theo hướng tích cực đối với EPIS.

Giả thuyết H2: CFA tác động trực tiếp và đáng kể theo hướng tích cực đối với EPIS.

Đồng thời, nhóm tác giả cũng đề xuất mô hình nghiên cứu như Hình 1.

Phương pháp nghiên cứu

Xây dựng thang đo các biến trong mô hình

Nghiên cứu đã tiến hành xem xét các công trình khoa học được công bố trước đó để lựa chọn thang đo cho từng cấu trúc trong mô hình khái niệm (Malek và Desai, 2022). Bảng câu hỏi ban đầu được xây dựng bằng tiếng Anh và sau đó được dịch sang tiếng Việt và dịch ngược lại tiếng Anh (Dept và cộng sự, 2017) để đảm bảo sự tương đương giữa các bản dịch (Chidlow và cộng sự, 2014).

Thử nghiệm thí điểm được tiến hành trước khi thu thập dữ liệu chính thức để kiểm tra mức độ rõ ràng và dễ hiểu của bảng câu hỏi khảo sát (Cooper và Schindler, 2014). Kết quả cho thấy hệ số Cronbach’s Alpha của thang đo đều lớn hơn 0,70 (Hair và cộng sự, 2012). Kết quả thử nghiệm thí điểm cho thấy các thang đo đều đáp ứng yêu cầu xác định độ tin cậy và toàn bộ thang đo đã được giữ lại để thực hiện nghiên cứu chính thức. Theo khuyến nghị của Ismail và cộng sự (2018), mẫu và dữ liệu trong cuộc nghiên cứu thí điểm sẽ được loại bỏ khỏi nghiên cứu chính thức.

Bảo mật không giới hạn. Thang đo ZTC là thang đo đơn hướng được kế thừa từ kết quả nghiên cứu của Paul và Rao (2023), Zaid và cộng sự (2023), He và cộng sự (2022).

Kế toán điều tra an ninh mạng. Thang đo CFA là thang đo đơn hướng được kế thừa từ kết quả nghiên cứu của Hossain (2023).

Hiệu quả bảo mật dữ liệu cá nhân. Cấu trúc bậc nhất của thang đo đo lường EPIS được hình thành từ 3 cấu trúc bậc 2, bao gồm tính bảo mật (confidentiality), tính toàn vẹn (integrity), và tính sẵn sàng (availability) được kế thừa từ kết quả nghiên cứu của Khidzir và cộng sự (2018), Kar Yee và Zolkipli (2021); Kim (2022).

Mẫu nghiên cứu và quy trình thu thập dữ liệu

|

Bảng 1: Đánh giá giá trị hội tụ và độ tin cậy của thang đo |

||||||

|

Cấu trúc |

Viết tắt thang đo |

Giá trị hội tụ |

Độ tin cậy |

|||

|

Hệ số tải ngoài |

Phương sai trích trung bình |

Cronbach’s Alpha |

Độ tin cậy tổng hợp |

ρA |

||

|

Bảo mật không giới hạn |

ZTC |

0.773 - 0.846 |

0.633 |

0.858 |

0.896 |

0.899 |

|

Kế toán |

CFA |

0.776 - 0.826 |

0.629 |

0.853 |

0.895 |

0.859 |

|

Hiệu quả |

EPIS |

|||||

|

Tính bảo mật |

CON |

0.842 - 0.884 |

0.753 |

0.836 |

0.901 |

0.836 |

|

Tính toàn vẹn |

INT |

0.758 - 0.823 |

0.617 |

0.845 |

0.890 |

0.846 |

|

Tính sẵn sàng |

AVA |

0.777 - 0.840 |

0.649 |

0.820 |

0.881 |

0.825 |

|

Nguồn: Kết quả xử lý và phân tích dữ liệu (2023) |

||||||

Nghiên cứu tiến hành khảo sát từ giữa tháng 12/2022 đến cuối tháng 7/2023. Tổng cộng có 483 phiếu khảo sát hợp lệ với tỷ lệ phản hồi là 80,05%. Phần mềm SPSS phiên bản 29.0 và phần mềm SmartPLS phiên bản 4.0.9.2 được sử dụng để phân tích dữ liệu. Đơn vị phân tích trong nghiên cứu hiện tại là các đơn vị thuộc khu vực Nam Bộ và đơn vị khảo sát trong nghiên cứu này được xác định là kế toán viên.

Trong 483 đáp viên, có 293 nam, chiếm tỷ lệ là 60,66% và 190 nữ, chiếm tỷ lệ 39,34%. Tất cả các đáp viên đều có trình độ từ đại học trở lên. Số lượng đáp viên đang công tác tại các doanh nghiệp nhỏ và vừa là 435 đáp viên, chiếm tỷ lệ 90,06%, số lượng đáp viên đang công tác tại các ngân hàng thương mại là 48 đáp viên, chiếm tỷ lệ 9,94%.

Về độ tuổi, số lượng đáp viên có độ tuổi dao động trong khoảng 35 đến dưới 45 là 368 người, chiếm tỷ trọng 76,19% và số lượng đáp viên có độ tuổi dao động trong khoảng 45 đến dưới 55 là 115 người, chiếm tỷ trọng 23,81%. Về thâm niên công tác, số lượng đáp viên có thâm niên công tác dao động trong khoảng từ 10 đến dưới 20 năm là 279 người, chiếm tỷ trọng là 57,76% và số lượng đáp viên có thâm niên công tác dao động trong khoảng từ 20 đến dưới 30 năm là 204 người, chiếm tỷ trọng là 42,24%.

Kết quả nghiên cứu

Các hệ số tải ngoài trong nghiên cứu này đều vượt ngưỡng giá trị khuyến nghị là 0.7 (Hair và cộng sự, 2022). Tiếp theo, khi đánh giá độ tin cậy nhất quán nội bộ, hai tiêu chí được sử dụng nhiều nhất chính là độ tin cậy tổng hợp (CR) và Cronbach’s Alpha. Theo đó, các giá trị CR và giá trị Cronbach’s Alpha của các cấu trúc trong nghiên cứu này đều vượt mức giá trị yêu cầu là 0.7 (Hair và cộng sự, 2022). Tương tự, các giá trị rho_A (ρA) cũng cao hơn đáng kể với mức giá trị khuyến nghị là 0.7 (Dijkstra và Henseler, 2015). Giá trị phương sai trích trung bình (AVE) trong nghiên cứu này vượt mức giá trị khuyến nghị là 0.5 (Hair và cộng sự, 2022). Do đó, các cấu trúc trong nghiên cứu này đạt được độ tin cậy và độ hội tụ.

Trong nghiên cứu này, tiêu chí Fornell và Larcker và tiêu chí Heterotrait-Monotrait Ratio (HTMT) được sử dụng để kiểm tra giá trị phân biệt của các cấu trúc trong mô hình. Theo tiêu chí Fornell và Lacker (1981), căn bậc 2 của AVE phải lớn hơn hệ số tương quan lớn nhất của cấu trúc đó với các cấu trúc khác. Kết quả trình bày cho thấy mô hình đo lường trong nghiên cứu này đạt được độ phân biệt theo tiêu chí Fornell và Lacker (1981).

Ngoài ra, tiêu chuẩn Heterotrait-Monotrait (HTMT) được sử dụng để đánh giá giá trị phân biệt của mô hình đo lường trong nghiên cứu này. Theo đó, tiêu chuẩn HTMT của các cặp cấu trúc được khuyến nghị đạt ngưỡng giá trị là 0,85 (Sarstedt và cộng sự, 2022). Kết quả cho thấy, tất cả các giá trị đều phù hợp và chấp nhận được vì những giá trị này đều nhỏ hơn 0,85. Do đó, các cấu trúc trong nghiên cứu này đạt giá trị phân biệt theo tiêu chuẩn HTMT.

Kết luận và hàm ý chính sách

Những phát hiện trong nghiên cứu này cung cấp những định hướng quản lý quan trọng cho các nhà lãnh đạo. Theo đó, nhà lãnh đạo đơn vị cần nâng cao nhận thức về vai trò của ZCFM trong việc bảo mật thông tin cá nhân tại đơn vị. Từ đó, các nhà lãnh đạo tại đơn vị cần cho xây dựng lộ trình chiến lược và kế hoạch hành động cụ thể cho việc triển khai mô hình này tại đơn vị. Cụ thể, nhà lãnh đạo đơn vị cần chú ý đầu tư vào việc trang bị hệ thống cơ sở hạ tầng CNTT và nâng cao trình độ ứng dụng CNTT cho nguồn nhân lực tại đơn vị, đặc biệt là các kế toán viên, người trực tiếp đảm nhận việc thực hiện các kỹ thuật CFA. Bên cạnh đó, các kế toán viên tại đơn vị cần tự xây dựng cho bản thân một kế hoạch học tập phù hợp để cải thiện và nâng cao năng lực chuyên môn về kế toán điều tra và năng lực ứng dụng CNTT.

Những phát hiện thu được trong nghiên cứu này cũng đóng vai trò là tài liệu tham khảo có giá trị cho Chính phủ, các bộ và cơ quan ngang Bộ, cơ quan quản lý cấp địa phương trong việc xây dựng và ban hành khung pháp lý có liên quan đến việc bảo mật dữ liệu cá nhân. Bên cạnh đó, kết quả đạt được trong nghiên cứu này cũng góp phần đề xuất các gợi ý cho Chính phủ và Bộ Tài chính trong việc xem xét ban hành các quy định và chuẩn mực hướng dẫn áp dụng kế toán điều tra trong lĩnh vực kế toán. Đồng thời giúp cho các đơn vị thiết kế và cung cấp phần mềm tăng cường hiểu biết về nhu cầu của khách hàng tiềm năng để cải thiện và phát triển các tính năng của sản phẩm công nghệ hiện đại phục vụ hiệu quả cho việc bảo mật dữ liệu cá nhân.

Tài liệu tham khảo:

- Nguyễn Quỳnh Trang (2022), Pháp luật về bảo hộ dữ liệu cá nhân trong bối cảnh pháp triển trí tuệ nhân tạo và các công nghệ số mới nổi khác, Tạp chí Pháp luật và Thực tiễn, số 50, tr. 137-152;

- Nguyễn Thị Sương (2020), Yêu cầu thực tiễn về nghiên cứu kế toán điều tra, Tạp chí Tài chính, số 742, tr. 95-97;

- Trần Ngọc Diệp (2020), Một số vấn đề lý luận về kế toán điều tra tại Việt Nam, Tạp chí Tài chính, số 737, tr. 73-76;

- Akinbowale, O. E., Klingelhöfer, H. E. and Zerihun, M. F. (2020), An innovative approach in combating economic crime using forensic accounting techniques, Journal of Financial Crime, vol. 27(4), pp. 1253-1271;

- Astakhova, L.V. (2022), Zero Trust Model as a Factor of Influence on the Information Behavior of Organization Employees, Scientific and Technical Information Processing, vol. 49, pp. 60–64;

- Chaturvedi, A., Awasthi, A., and Shanker, S. (2020), Cyber Forensic-A Literature Review, Trinity Journal of Management, IT và Media, vol. 10(1), pp. 24-29;

- Ferretti, L., Magnanini, F., Andreolini, M. and Colajanni, M. (2021), Survivable zero trust for cloud computing environments, Computers và Security, vol. 110, pp. 1-18;

- He, Y., Huang, D., Chen, L., Ni, Y. and Ma, X. (2022), A Survey on Zero Trust Architecture: Challenges and Future Trends, Wireless Communications and Mobile Computing, pp. 1-13;

- Hossain, M. Z. (2023), Emerging Trends in Forensic Accounting: Data Analytics, Cyber Forensic Accounting, Cryptocurrencies, and Blockchain Technology for Fraud Investigation and Prevention, SSRN, pp. 1-30;

- Moid, S. (2018), Fighting Cyber Crimes Using Forensic Accounting: A Tool to Enhance Operational Efficiency, Wealth: International Journal of Money, Banking vàamp; Finance, vol. 7(3), pp. 92-99;

- Neale, C., Kennedy, I., Price, B., Yu, Y. and Nuseibeh, B. (2022), The case for Zero Trust Digital Forensics, Forensic Science International: Digital Investigation, vol. 40, pp. 1-13.