Toàn cảnh mã độc trên di động năm 2021 và cách bảo vệ

Các nền tảng di động ngày nay chịu tác động từ 6 mối đe dọa chính. Mặc dù đây không phải là tất cả các mối đe dọa nhưng chúng là nguyên nhân của phần lớn các rủi ro liên quan đến thiết bị di động.

Kết quả quan trắc từ xa toàn cầu về bảo vệ thiết bị điểm cuối của F-Secure (https://www.f-secure.com) cho thấy số lượng các ứng dụng độc hại đang tăng nhanh. Những mối đe dọa hàng đầu chúng ta hay gặp thường kiếm tiền bằng cách hiển thị quảng cáo trên điện thoại, hay thực hiện các hoạt động mà không thông báo cho người dùng, chẳng hạn đọc SMS, tải về các ứng dụng khác hoặc mã độc trojan ngân hàng bên trong các ứng dụng ngân hàng hợp lệ để lấy trộm thông tin truy nhập, sau đó gửi thông tin truy nhập về cho đối tượng thực hiện đe dọa. Chúng ta sẽ lần lượt tìm hiểu kỹ hơn về 6 mối đe dọa này.

Ứng dụng độc hại

Hầu hết các ứng dụng này có tên gọi ngây thơ vô tội, phỏng theo tên gọi một số tiện ích mà chúng ta thường sử dụng. Đây là hành vi rất phổ biến của các ứng dụng độc hại này. 59% các ứng dụng độc hại mà chúng tôi đã phát hiện trong 30 ngày qua có các từ như "thư thoại", "chrome" hoặc "trình phát video" trong tên gọi. Vì vậy, nếu bạn cài đặt một ứng dụng và trong tên của ứng dụng đó có những từ ngữ như trên, bạn nên kiểm tra kỹ lại xem bạn có thực sự cần ứng dụng cụ thể đó hay không, bạn có thực sự muốn tìm kiếm ứng dụng đó hay không và liệu bạn có bị tác động bởi các cuộc tấn công phi kỹ thuật để cài đặt ứng dụng đó hay không.

Vì sao mã độc Android lại phát tán rộng rãi được như vậy? Flubot, một mã độc mà chúng tôi thấy đang lây lan khắp châu Âu từ quý 2 năm nay, thường được gửi đến điện thoại dưới dạng một liên kết trong một tin nhắn SMS. Và tin nhắn này có thể sử dụng tên của các dịch vụ vận chuyển, chẳng hạn như FedEx. Số lượng tin nhắn phát tán Flubot đã tăng đều đặn từ tháng 4 đến tháng 8 năm nay, và tăng đột biến vào tháng 9. Sau khi được cài đặt, mã độc này sẽ đưa ra hướng dẫn để bật “Dịch vụ trợ năng” (Accessibility Service) trên thiết bị di động cho ứng dụng chứa mã độc này. Việc kích hoạt chức năng “trợ năng” rất quan trọng đối với hoạt động của Flubot, vì là chức năng này nhằm hỗ trợ người khuyết tật, các quyền “trợ năng” này có khả năng kiểm soát thiết bị rất mạnh.

Ví dụ: một ứng dụng có thể đọc thông tin bạn đang nhập vào một ứng dụng khác. Có nghĩa là ứng dụng này có thể ghi lại các lần gõ phím. Ứng dụng đó cũng có thể đọc tin nhắn SMS, thậm chí có thể gửi tin nhắn SMS từ điện thoại của bạn. Vì được quyền truy cập vào danh sách liên hệ trên thiết bị, ứng dụng này cũng có thể gửi những thông tin liên hệ đó cho kẻ tấn công, để sau này chúng có thể thực hiện các cuộc tấn công tới các số điện thoại đó. Khi được quyền trợ năng, Flubot có thể tự cấp thêm cho mình các đặc quyền bổ sung như ẩn biểu tượng của nó khỏi trình khởi chạy, gây khó khăn cho bạn trong việc tìm và gỡ nó ra khỏi hệ thống.

Kỹ thuật phủ giao diện (Overlays)

Phủ là một kỹ thuật được mã độc Android sử dụng, mặc dù các phiên bản Android sau Android Q và Android 10 đã làm cho việc sử dụng kỹ thuật này trở nên khó khăn hơn vì tính năng này đã được gỡ bỏ khỏi các ứng dụng tiêu chuẩn. Nhưng nếu ứng dụng như Flubot được cấp quyền trợ năng, ứng dụng đó vẫn có thể sử dụng kỹ thuật phủ.

Phủ giao diện là một kỹ thuật phức tạp, theo đó ứng dụng phủ tạo ra một giao diện trong suốt phủ trên giao diện của ứng dụng bị phủ, trong đó trường dữ liệu nhập tên người dùng và mật khẩu là phần tương tác duy nhất thuộc về ứng dụng phủ. Chẳng hạn, người dùng có thể thấy ứng dụng ngân hàng, nhưng không nhận thấy rằng các trường văn bản để nhập thông tin xác thực không thuộc về ứng dụng ngân hàng. Vì vậy, người dùng sẽ nhập thông tin đăng nhập vào các trường của ứng dụng phủ thay vì nhập vào các trường của ứng dụng ngân hàng. Ứng dụng phủ này chính là ứng dụng độc hại.

Tương tự như việc các dịch vụ trợ năng đã trở thành phương pháp tiêu chuẩn trên thực tế mà các ứng dụng Android độc hại sử dụng để chiếm thêm quyền trong hệ thống, các ứng dụng phủ giao diện đang dần trở thành phương pháp phổ biến để trộm cắp thông tin đăng nhập dịch vụ ngân hàng. Các mã độc Flubot và trojan ngân hàng SOVA mới được phát hiện gần đây cũng sử dụng phương pháp này.

Đừng bao giờ cấp quyền “trợ năng” cho ứng dụng, đặc biệt nếu bạn không phải là người khuyết tật có nhu cầu sử dụng dịch vụ trợ năng. Lý do là quyền trợ năng cho ứng dụng có quá nhiều sức mạnh mà không mang lại bất kỳ lợi ích nào cho người dùng như bạn.

Lừa đảo (phishing)

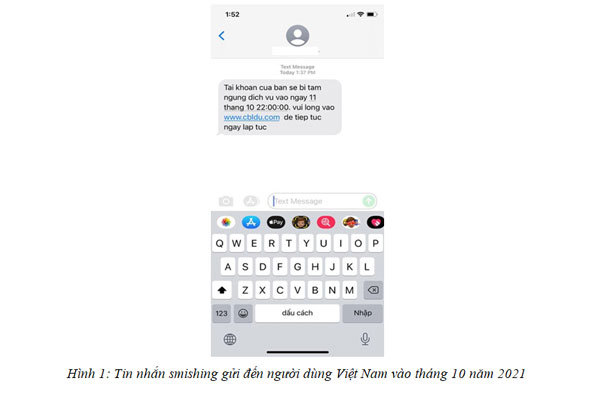

Một mối đe dọa khác trong nền tảng di động là phishing. Đây là loại hình đe dọa phát tác trên nhiều nền tảng. Phishing thực sự phát tác mạnh nhất trên nền tảng di động, bởi vì ở đó nó có nhiều lựa chọn. Trước hết là tin nhắn SMS. Ngoài việc phát tán các ứng dụng độc hại như Flubot, tin nhắn SMS cũng có thể phát tán các đường dẫn lừa đảo - phishing. Và phishing qua tin nhắn SMS, được gọi là smishing (lừa đảo qua tin nhắn). Tội phạm mạng thường xuyên sử dụng phương pháp này để hỏi tên và thông tin thẻ tín dụng hoặc yêu cầu bạn đăng nhập vào tài khoản ngân hàng của mình. Ngoài SMS, các ứng dụng nhắn tin khác như iMessage, Facebook Messenger, WhatsApp, Viber, v.v. cũng có thể bị khai thác.

Đây là dạng tấn công phi kỹ thuật (Social engineering) nhằm vào cảm xúc của người nhận. Nếu thiết bị của bạn thông báo có tin nhắn đến bằng hình ảnh hoặc âm thanh ngay cả khi màn hình điện thoại đã tắt, bạn thường có xu hướng vội vàng xử lý tin nhắn đó. Nếu các kỹ thuật phishing khác nhau với tên gọi tương ứng như smising (phishing qua sms) và vishing (phishing qua các cuộc gọi thoại) được sử dụng rất nhiều trên một nền tảng nào đó như thiết bị di động, thì đó là dấu hiệu cho thấy đó là nền tảng được ưa chuộng cho các cuộc tấn công lừa đảo.

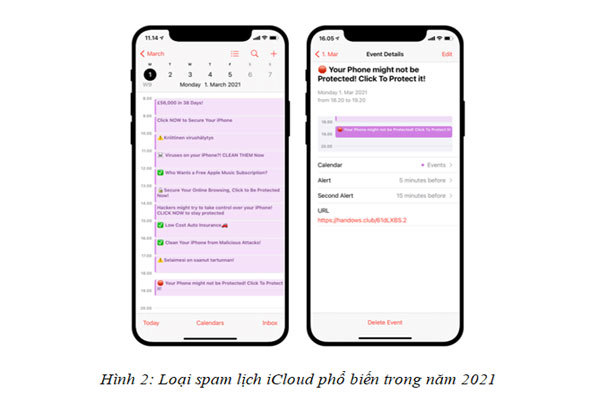

Thư rác lịch

Một mối đe dọa khác mà chúng ta thường thấy trên iPhone, là calendar spams hay thư rác lịch. Hiện nay, tệp ICS hoặc định dạng tệp iCalendar thường được sử dụng cho các yêu cầu hội họp trong các nền tảng của Apple, và cũng có thể được sử dụng để đăng ký lịch. Nếu click vào tin nhắn chứa lời mời đăng ký lịch spam, lịch làm việc của bạn sẽ bị spam lấp đầy. Ngoài việc làm cho lịch của bạn trở nên vô dụng, tin nhắn này còn chứa các đường dẫn độc hại. Những kẻ tấn công làm việc này như thế nào?

Chúng có thể sử dụng các công cụ mã nguồn mở. Đây là một phương pháp rất dễ tiếp cận, khi đối tượng tấn công có thể dùng các biện pháp phi kỹ thuật để thuyết phục nạn nhân đăng ký vào nguồn cấp dữ liệu lịch độc hại. Đừng quá lo lắng khi bị spam lịch, vì bạn vẫn có biện pháp xử lý. Bạn có thể hủy đăng ký nguồn cấp dữ liệu lịch từ ứng dụng Lịch của mình.

Mặc dù kỹ thuật phủ chỉ có tác dụng trong Android và spam lịch chỉ xảy ra trong iOS, việc khai thác các lỗ hổng trong các ứng dụng nhắn tin là mối đe dọa có thể xảy ra trên cả hai nền tảng.

Khai thác lỗ hổng bảo mật

Các ứng dụng nhắn tin trở thành mục tiêu vì chúng có thể trở thành bàn đạp xâm nhập vào thiết bị của bạn. Khi bạn nhận được một tin nhắn trên điện thoại, phản ứng đầu tiên của bạn là đọc tin nhắn đó, tất nhiên là trừ khi bạn đang tránh mặt người gửi. Đối với nhiều lỗ hổng bảo mật, việc mở một tin nhắn là đủ để kích hoạt mã độc khai thác lỗ hổng đó. Thậm chí có những lỗ hổng bảo mật chỉ cần có sự hiện diện của ứng dụng nhắn tin trên thiết bị của bạn và việc có người gọi cho bạn qua ứng dụng đó là đủ để cài đặt mã độc khai thác.

Mặc dù các mã độc khai thác lỗ hổng trong ứng dụng nhắn tin này rất nổi tiếng, không có nghĩa là tất cả những kẻ tấn công đều có thể tiếp cận các loại mã độc khai thác này.

Ngoài ra, việc phát hiện các lỗ hổng trong các ứng dụng nhắn tin như WhatsApp, iMessage, Facebook messenger, Signal, v.v. được thưởng rất lớn. Giá trị phần thưởng có thể ít nhất từ nửa triệu USD đến 1,5 triệu USD. Điều đó có nghĩa là các tác nhân đe dọa ngẫu nhiên có thể sẽ không sử dụng các loại mã độc khai thác này để phát tán mã độc trojan ngân hàng. Bán mã độc khai thác đó cho một nền tảng thu mua mã độc khai thác mang lại lợi nhuận cao hơn nhiều.

Nhưng nếu bạn là tập đoàn NSO Group, và khách hàng của bạn là các cơ quan chính phủ, có nhu cầu thu thập thông tin gián điệp, thì việc sử dụng mã độc khai thác zero-click để cài đặt phần mềm gián điệp như Pegasus hoàn toàn nằm trong khả năng tài chính của bạn. Mặc dù là một mối đe dọa rất thực tế, đặc biệt là đối với các đối tượng đang bị chính phủ và các cá nhân giàu có nhắm mục tiêu, đây không phải là mối đe dọa phổ biến, bởi vì thời điểm mã độc khai thác bị phát hiện, lỗ hổng bảo mật mà mã độc đó khai thác sẽ được nhà phát triển ứng dụng vá, vô hiệu hóa phương pháp cài đặt phần mềm gián điệp rất tốn kém này.

Nhưng có một mối đe dọa gần gũi hơn nhiều, có cùng khả năng theo dõi tin nhắn SMS hoặc nghe cuộc gọi của bạn.

Sự khác biệt duy nhất là, thay vì được triển khai từ xa bởi một kẻ tấn công tinh vi, nó có thể được cài đặt bởi ai đó có thể tiếp cận và truy cập vào điện thoại của bạn.

Phần mềm theo dõi/Phần mềm gián điệp

Phần mềm theo dõi Stalkerware là một ứng dụng có thể được sử dụng để theo dõi vị trí, ghi lại các cuộc trò chuyện, giám sát thông báo từ các ứng dụng nhắn tin, v.v. của bạn.

Kết quả phân tích dữ liệu phát hiện phần mềm theo dõi trong hệ thống của khách hàng của F-Secure từ tháng 1 năm ngoái cho thấy số lượng phần mềm theo dõi bị phát hiện đang tăng đều đặn.

Kể từ tháng 1 năm nay, 64% lần phát hiện phần mềm theo dõi đều xuất phát chỉ từ 3 ứng dụng. Và tất cả các ứng dụng này đều nằm trên Google Play. Nói cách khác, đã phát hiện được 152 ứng dụng android khác nhau có phần mềm theo dõi, nhưng chỉ 3 ứng dụng trong số đó tạo ra 64% lần phát hiện. Rõ ràng thầy rằng Google Play là điểm đến đầu tiên của người dùng khi họ muốn tìm kiếm các loại ứng dụng này, và nếu họ tìm thấy các ứng dụng này ở đó, thì họ sẽ không tìm ở nơi khác nữa.

36% lượt phát hiện còn lại đến từ các ứng dụng chủ yếu được tải xuống hoặc cài đặt bên ngoài Google Play. Lý do là Android cho phép thực hiện các loại cài đặt đó. Nếu bạn sử dụng iPhone, trên Apple App Store cũng có các biến thể phần mềm theo dõi như MLite. Các phần mềm theo dõi thường yêu cầu các quyền gần giống nhau. Các phần mềm theo dõi chủ yếu yêu cầu được cấp 4 quyền sau:

87% ứng dụng phần mềm theo dõi mà chúng tôi thấy đã yêu cầu quyền đọc từ lưu trữ ngoài Read_External_Storage. Quyền này cho phép phần mềm theo dõi truy cập vào thông tin như ảnh, video hoặc các tệp khác.

86% phần mềm theo dõi cũng yêu cầu quyền truy cập thông tin định vị chính xác Access_Fine_Location được sử dụng để truy cập vị trí chính xác của thiết bị.

Tiếp theo, 79% phần mềm theo dõi muốn truy cập camera. Quyền này cho phép phần mềm theo dõi chụp ảnh và quay phim tại bất kỳ thời điểm nào.

Và cuối cùng, 72% phần mềm theo dõi muốn có quyền ghi âm để nghe trộm nạn nhân, chẳng hạn trong một cuộc gọi điện thoại.

Chúng ta không muốn bị theo dõi, nhưng làm thế nào để chúng ta biết nếu trong thiết bị của mình có phần mềm theo dõi? Phần mềm theo dõi là các ứng dụng cần rất nhiều quyền truy cập trên thiết bị. Vì vậy, bạn cần kiểm tra điện thoại của mình để tìm các ứng dụng có quá nhiều quyền. Chẳng hạn, ứng dụng nào đó có quyền truy cập vào máy ảnh, vị trí, micrô, điện thoại, SMS và bộ nhớ. Và khi tên ứng dụng đơn giản như là Wi-Fi, thì đó thực sự là một ứng dụng đáng ngờ. Nếu ứng dụng đó yêu cầu mật khẩu trước khi bạn gỡ cài đặt, thì ứng dụng này còn đáng ngờ hơn nữa. Và một ứng dụng nào đó có quyền quản trị thiết bị, ứng dụng này là một ứng dụng đáng ngờ. Bạn hãy tự hỏi ứng dụng không xác định này đang làm gì với tư cách là quản trị viên thiết bị? Tại sao nó có khả năng xóa tất cả dữ liệu, thay đổi khóa màn hình hoặc vô hiệu hóa camera?